Eerste lessen uit het opzetten van een nationaal anti-DDoS-initiatief (deel I van III)

Cristian Hesselman (SIDN en Universiteit Twente), Remco Poortinga-van Wijnen (SURF), Gerald Schaapman (NBIP) en Remco Ruiter (Betaalvereniging Nederland)

De nationale anti-DDoS-coalitie is een consortium van 17 Nederlandse organisaties uit verschillende sectoren (waaronder ISP’s, banken, overheidsinstellingen en rechtshandhavingsinstanties) die DDoS-aanvallen gezamenlijk willen bestrijden. In het eerste deel van deze serie van 3 blogs bespreken we de beweegredenen achter ons initiatief. Het tweede deel gaat over het DDoS-clearinghouse, een technische voorziening waarmee deelnemers aan de coalitie de kenmerken van DDoS-aanvallen (zoals aanvalsduur en bron-IP-adressen) automatisch kunnen meten en delen. In het laatste deel kijken we naar onze voornaamste uitdagingen, de lessen die we hebben geleerd en de weg voorwaarts.

Opmerking: We maken in deze blogserie gebruik van 2 soorten verwijzingen. Met hyperlinks verwijzen we naar aanvullende achtergrondinformatie, terwijl verwijzingen tussen rechte haakjes ([]) betrekking hebben op diepgaand technisch materiaal zoals wetenschappelijke papers.

DDoS-aanvalslandschap

Bij een DDoS-aanval wordt een netwerk overspoeld met verkeer, waardoor de servers in het netwerk onbereikbaar worden voor legitieme verzoeken van hun clients. De aanvaller doet dit meestal door vanaf een groot aantal over het hele internet verspreide apparaten tegelijk verkeer naar het doelwit te laten sturen, bijvoorbeeld door die apparaten te infecteren met malware die de aanval uitvoert. Een ander type DDoS-aanval is wanneer de aanvallende apparaten niet het netwerk overspoelen, maar de resources van een server overbelasten [DDOS13]. De aanvaller kan bijvoorbeeld steeds weer opnieuw een inlogsessie met de server beginnen, waardoor deze heel veel belastende opdrachten moet uitvoeren, zoals gebruikersnamen zoeken in een database en gebruikersgegevens controleren. Als gevolg daarvan verbruikt de server zijn resources (bijvoorbeeld TCP-verbindingen, geheugen en CPU-cycli) en kan hij legitieme gebruikersverzoeken niet meer verwerken.

De laatste keer dat ons land werd getroffen door grootschalige DDoS-aanvallen was in januari 2018. Deze aanvallen leidden toen tot storingen bij financiële instellingen, overheidsinstanties en andere diensten. De vermeende aanvaller suggereerde dat hij de capaciteit voor de aanval online ‘als dienst’ had ingekocht voor het luttele bedrag van 40 euro.

Coöperatieve DDoS-bestrijding brengt redding

Hoewel DDoS-aanvallen al heel lang bestaan en meestal ongemerkt worden afgehandeld door gespecialiseerde diensten (bijvoorbeeld NBIP-NaWas of commerciële equivalenten zoals Akamai en Cloudflare), verwachten we dat het risico dat ze voor de samenleving vormen toeneemt. Zo kan een DDoS-aanval op het Internet of Things (IoT) de internetdiensten uitschakelen die slimme verkeerslichten in een stad nodig hebben om veilig en foutloos te werken. Tegelijkertijd vormt het IoT zelf ook een risico [SAC105] omdat het DDoS-aanvallen vanaf grote aantallen onveilige IoT-apparaten mogelijk maakt. Dergelijke apparaten zijn over het algemeen lastig in bulk op te schonen, bijvoorbeeld omdat ze autonoom opereren of omdat ze niet beschikken over een gestandaardiseerde methode om hun software te updaten [FW19].

Eén mogelijke manier om DDoS-aanvallen effectief het hoofd te bieden, is wanneer serviceproviders de handen ineenslaan en collectief de strijd aanbinden. Het concept van collectieve verdediging is zeker niet nieuw [DDOS13] [BloSS19] maar wordt nog niet op grote schaal toegepast. In plaats daarvan is het op dit moment zo dat serviceproviders DDoS-aanvallen ieder voor zich bestrijden en vooral bezig zijn met het beschermen van hun eigen infrastructuur. Er zijn er echter ook die zich hebben aangesloten bij diensten voor groepsbescherming zoals NBIP-NaWas, om apparatuur en kennis te delen en de kosten te spreiden.

Nationale anti-DDos-coalitie

In Nederland kwamen we na de DDoS-aanvallen van januari 2018 tot de conclusie dat er iets moesten veranderen en besloten we om het concept van coöperatieve DDoS-bestrijding op nationaal niveau in praktijk te brengen. We richtten daarom de nationale anti-DDoS-coalitie op, een vrijwilligersconsortium van 17 Nederlandse organisaties uit uiteenlopende sectoren. Onder de deelnemers bevinden zich onder meer internetserviceproviders, banken, internet exchanges en overheidsinstellingen.

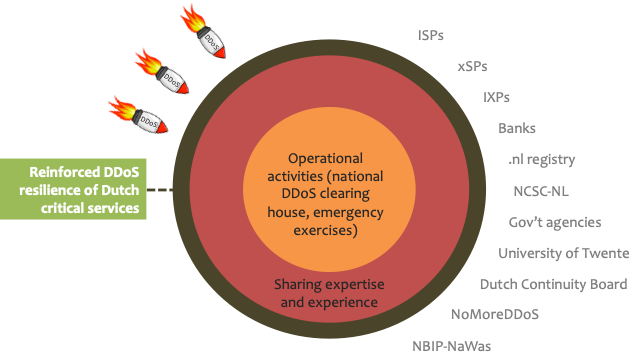

Ondanks hun sterk uiteenlopende achtergronden hebben de deelnemende organisaties één gemeenschappelijk doel: het verbeteren van de weerbaarheid van Nederlandse onlinediensten door DDoS-aanvallen op coöperatieve basis te bestrijden over verschillende organisaties en sectoren heen. Onze coalitie is uniek omdat we gebruik maken van een combinatie van verschillende coöperatieve instrumenten: (1) het onderling uitwisselen van kennis en ervaringen, (2) het delen van metingen van de kenmerken van DDoS-aanvallen via een zogenaamd ‘DDoS clearinghouse’, (3) het gezamenlijk uitvoeren van DDoS-oefeningen, (4) het verstrekken van informatie over DDoS-aanvallen aan het algemene publiek, en (5) het bevorderen van beveiligingsstandaarden die helpen bij de bescherming tegen DDoS-aanvallen. We richten ons in eerste instantie op ‘vitale’ serviceproviders, maar in een later stadium willen we ook andere organisaties erbij betrekken.

Om ons doel te bereiken hanteert de coalitie een deelnemersmodel van 2 lagen (Figuur 1). De kern bestaat uit organisaties die samenwerken via operationele activiteiten. Deze deelnemers meten en delen kenmerken van DDoS-aanvallen en voeren samen grootschalige DDoS-oefeningen uit (waarover meer in deel II en III). De overige deelnemers zijn vooral gericht op de onderlinge uitwisseling van kennis over het afslaan van DDoS-aanvallen.

Deelnemers organiseren zichzelf in werkgroepen, zoals een technische werkgroep die de technische voorzieningen voor het delen van DDoS-metingen ontwikkelt en beheert, een juridische werkgroep die overeenkomsten ontwikkelt en update voor het uitwisselen van DDoS-gegevens, en een basiswerkgroep die zich bezighoudt met het formaliseren van onze coalitieprocedures. Op dit moment is onze organisatiestructuur nog informeel, maar mogelijk maken we er in de toekomst, als er meer deelnemers bijkomen, een (specifieke) juridische entiteit van.

Volgende week

In de volgende blog in deze serie zoomen we in op het clearinghouse, het technische systeem dat we bouwen om de kenmerken van DDoS-aanvallen te meten en binnen de coalitie te delen.

Met dank aan

SIDN, SURF en Universiteit Twente werden gedeeltelijk gefinancierd door Horizon 2020, een subsidieprogramma voor onderzoek en innovatie van de Europese Unie, in het kader van Subsidieovereenkomst 830927. Projectwebsite: https://www.concordia-h2020.eu/

Verwijzingen

[DDOS13]

Saman Taghavi Zargar, James Joshi en David Tipper, “A Survey of Defense Mechanisms Against Distributed Denial of Service (DDoS) Flooding Attacks”, IEEE Communications Surveys & Tutorials, Vol. 15, Issue 4, 4de kwartaal 2013

[FW19]

B. Moran, H. Tschofenig, D. Brown en M. Meriac, “A Firmware Update Architecture for Internet of Things Devices”, draft-ietf-suit-architecture-05, april 2019

[SAC105]

T. April, L. Chapin, kc claffy, C. Hesselman, M. Kaeo, J. Latour, D. McPherson, D. Piscitello, R. Rasmussen en M. Seiden, “The DNS and the Internet of Things: Opportunities, Risks, and Challenges”, SSAC-rapport SAC105, juni 2019, https://www.icann.org/en/system/files/files/sac-105-en.pdf

[BloSS19]

Bruno Rodrigues en Burkhard Stiller, “Cooperative Signaling of DDoS Attacks in a Blockchain-based Network”, SIGCOMM Posters and Demos ’19: Proceedings of the ACM SIGCOMM 2019 Conference Posters and Demos August 2019, https://doi.org/10.1145/3342280.3342300